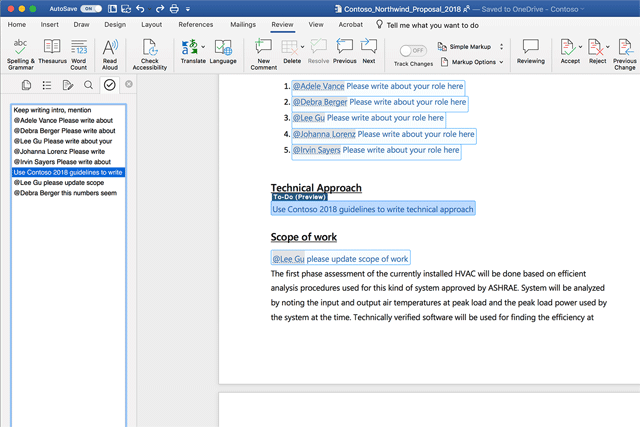

11 เทคโนโลยีด้านความปลอดภัยในปี 2017

Gartner บริษัทวิจัย และให้คำแนะนำด้าน IT ในสหรัฐฯ เปิดเผยถึงเทคโนโลยีที่สำคัญในการรักษาความปลอดภัยของสารสนเทศที่น่าสนใจในปี 2017 สำหรับองค์กร เพราะระดับความเสี่ยงต่อข้อมูลขององค์กรยังคงอยู่ในระดับที่สูงมาก เมื่อผู้บุกรุกสามารถปรับปรุงขีดความสามารถของตนได้องค์กรต่าง ๆ จึงจำเป็นจะต้องปรับปรุงขีดความสามารถในการป้องกันการเข้าถึง และป้องกันจากภัยจากการคุกคาม การโจมตี เหล่านี้ที่อาจเกิดขึ้นได้ โดยได้นำเสนอเทคโนโลยีไปในงาน Gartner Security & Risk Management Summit เมื่อ 12 – 15 มิถุนายนที่ผ่านมา ซึ่งมีดังต่อไปนี้

1. Cloud Workload Protection Platforms

Data Centers ที่ทันสมัยรองรับปริมาณงานที่รันบนแพลตฟอร์มที่หลากหลาย ทั้งในเครื่อง physical, virtual (VMs), containers, private cloud และ (IaaS) เป็นเทคโนโลยี cloud workload protection platforms (CWPP) แบบไฮบริด ให้ผู้นำด้านการรักษาความปลอดภัยข้อมูลด้วยวิธีการแบบครบวงจรเพื่อปกป้องปริมาณงานเหล่านี้โดยใช้คอนโซลการจัดการแบบเดี่ยวและวิธีเดียวในการแสดงนโยบายด้านความปลอดภัยโดยไม่คำนึงถึงปริมาณงานที่จะทำงาน

2. Remote Browser

การโจมตีที่ประสบความสำเร็จเกิดขึ้นจากอินเทอร์เน็ตสาธารณะ และการโจมตีผ่านเบราว์เซอร์ที่เป็นแหล่งโจมตีชั้นนำของผู้ใช้ แม้ว่าผู้ดูแลรักษาความปลอดภัยสารสนเทศจะไม่สามารถหยุดการโจมตีนี้ได้ แต่สามารถลดความเสียหายที่เกิดขึ้นจากการแยกเซสซันผู้ใช้อินเทอร์เน็ตออกจากอุปกรณ์ปลายทางได้ และระบบเครือข่ายขององค์กร ซึ่งการแยกฟังก์ชันบราวเซอร์นี้จะสามารถทำให้มัลแวร์ไม่สามารถเข้ามาในระบบของผู้ใช้งาน และสามารถลดการถูกแฮ็คเกอร์ โดยการย้ายความเสี่ยงไปยังเซสชันเซิร์ฟเวอร์อื่นแทน ซึ่งสามารถรีเซ็ตเซสชั่น แท็บใหม่ หรือ URL ที่เข้าถึงให้มั่นใจว่าจะมีความปลอดภัยได้

3. Deception

Deception คือ การหลอกลวง การล่อเหยื่อ หรือเทคนิคที่ออกแบบมาเพื่อขัดขวาง และกำจัดกระบวนการรับรู้ ความเข้าใจ รวมถึงขีดความสามารถของแฮ็คเกอร์ได้ โดยการทำลายเครื่องมือของแฮ็คเกอร์อัตโนมัติ ทำให้การโจมตีของแฮ็กเกอร์ล่าช้า หรือตรวจจับการโจมตีได้ทัน ซึ่งการใช้เทคโนโลยี Deception ไว้เบื้องหลัง Firewall ขององค์กร จะทำให้องค์กรต่าง ๆ สามารถตรวจจับการโจมตี้ของแฮ็คเกอร์ที่จะเจาะระบบป้องกันได้ โดยการใช้งานเทคโนโลยี Deception ในปัจจุบันครอบคลุมด้านความปลอดภัยได้หลากหลายอุปกรณ์ ซึ่งมีทั้ง ระบบเครือข่าย อุปกรณ์ปลายทาง แอพพลิเคชัน และข้อมูล

4. Endpoint Detection and Response

Endpoint Detection and Response (EDR) คือ โซลูชันที่จะช่วยเพิ่มการควบคุมในการป้องกันบนอุปกรณ์ปลายทาง เช่น โปรแกรมป้องกันไวรัส โดยการตรวจสอบเพื่อบ่งบอกถึงพฤติกรรมที่ผิดปกติ และการกระทำที่บ่งบอกถึงความประสงค์ร้าย บนอุปกรณ์ปลายทาง Gartner คาดการณ์ว่าในปี 2020 จำนวน 80% ขององค์กรขนาดใหญ่ 25% ขององค์กรขนาดกลาง และ 10% ขององค์กรขนาดเล็ก จะนำเอาโซลูชันของ EDR มาใช้งานในองค์กร เพื่อพัฒนาและเพิ่มขีดความสามารถให้กับอุปกรณ์ปลายทางที่ใช้งานอยู่ทุกวันนี้

5. Network Traffic Analysis

Network Traffic Analysis (NTA) คือ โซลูชันสำหรับตรวจสอบ และติดตามการรับส่งข้อมูลเครือข่าย หรือการเชื่อมต่อบนระบบเครือข่ายที่จะสามารถระบุพฤติกรรมที่ประสงค์ร้ายต่อองค์กร โดยองค์กรที่กำลังมองหาวิธีการที่ใช้โซลูชันบนระบบเครือข่าย สำหรับตรวจหาการโจมตีขั้นสูงที่สามารถบายพาสระบบรักษาความปลอดภัยเข้ามาได้ องค์กรจึงควรพิจารณา NTA เพื่อช่วยในการตรวจสอบ และติดตามเหตุการณ์เหล่านี้

6. Managed Detection and Response

Managed Detection and Response (MDR) คือ บริการสำหรับผู้ที่ต้องการปรับปรุงการตรวจจับ และตอบสนองภัยคุกคามได้อย่างต่อเนื่อง แต่ยังไม่มีผู้เชี่ยวชาญ หรือทรัพยากรที่จะดำเนินจัดการด้วยตัวเอง ความต้องการMDR ของธุรกิจขนาดกลาง (SMB) และองค์กรขนาดเล็กที่มีมากขึ้นเรื่อย ๆ เพราะ MDR เป็น Sweet Spot กับองค์กรเหล่านี้ เนื่องจากองค์กรขาดการลงทุนในการตรวจจับภัยคุกคาม

7. Microsegmentation

Microsegmentation คือกระบวนการของการแยก และแบ่งระบบออกเป็นส่วน ๆ เพื่อความมั่งคงและปลอดภัยภายในศูนย์ข้อมูล เช่นเดียวกับผนังกั้นในเรือดำน้ำ Microsegmentation ก็ช่วยจำกัดความเสียหายจากการที่ระบบถูกเจาะ ซึ่งเดิมที Microsegmentation ถูกใช้เพื่อป้องกันแฮ็คเกอร์ที่โยกย้ายตัวไปมาระหว่างเซิร์ฟเวอร์ในระดับหรือโซนเดียวกัน แต่ในปัจจุบันมันมีการพัฒนา เพื่อใช้สำหรับการตรวจสอบถึงการโยกย้ายตัวไปมาในศูนย์ข้อมูล Virtual อีกด้วย

8. Software-Defined Perimeters

Software-defined Parameter (SDP) คือ อุปกรณ์ประเภทที่เชื่อมต่อกับเครือข่ายที่แตกต่างกัน บนระบบเครือข่ายภายในขอบเขตการรักษาความปลอดภัยของคอมพิวเตอร์ ซึ่งอุปกรณ์ถูกซ่อนไว้จากการเข้าถึงจากสาธารณะ และการเข้าถึงอุปกรณ์ถูกจำกัดผ่าน Broker ที่มีความน่าเชื่อถือ ซึ่งสามารถปกปิดอุปกรณ์จากสาธารณะ และลดช่องทางในการถูกโจมตี โดย Gartner คาดการณ์ว่าภายในสิ้นปี 2017 อย่างน้อย 10% ขององค์กรขนาดใหญ่จะใช้เทคโนโลยี SDP เพื่อแยกสภาวะแวดล้อมออกมาจากระบบเครือข่ายปกติ

9. Cloud Access Security Brokers

Cloud Access Security Brokers หรือ CASBs ช่วยรักษาความปลอดภัย ซึ่งเป็นผลมาจากการเพิ่มขึ้นของบริการ Cloud และการใช้โทรศัพท์มือถือที่มีเพิ่มมากขึ้น โดย CASB ให้ผู้เชี่ยวชาญด้านความปลอดภัย สามารถควบคุมผู้ใช้บริการ Cloud บนอุปกรณ์ต่าง ๆ พร้อมกันได้ โดยการเติบโตของ SaaS รวมถึงความกังวลเกี่ยวกับความปลอดภัยความเป็นส่วนบุคคล และการปฏิบัติตามกฎระเบียบ จะช่วยเพิ่มความต้องการในการ control และ visibility ให้บริการระบบ Cloud ได้มากยิ่งขึ้น

10. OSS Security Scanning and Software Composition Analysis for DevSecOps

ผู้ดูแลด้านความปลอดภัยของข้อมูลต้องสามารถควบคุมด้านความปลอดภัยได้โดยอัตโนมัติ โดยไม่ต้องกำหนดค่าด้วยตนเอง ผ่านการ DevSecOps cycle แบบแยบยลที่สุด และไม่เป็นอุปสรรคขัดขวางการทำงานของ DevOps โดยต้องปฏิบัติตามข้อกำหนดด้านการปฏิบัติตามกฎหมาย และข้อบังคบ ตลอดจนบริหารความเสี่ยงได้ การควบคุมความปลอดภัยต้องมีความสามารถในการทำงานได้อัตโนมัติภายใน toolchains ของ DevOps เพื่อให้สามารถใช้งานได้ตามวัตถุประสงค์ โดยเครื่องมือ Software Composition Analysis (SCA) จะวิเคราะห์ source code, modules, frameworks และ libraries ที่นักพัฒนาซอฟต์แวร์ใช้ในการระบุ จัดเก็บส่วนประกอบ OSS และตรวจสอบช่องโหว่ด้านความปลอดภัย หรือปัญหาเกี่ยวกับการออกใบอนุญาตก่อนที่แอพพลิเคชันจะถูกนำออกไปใช้งานจริง

11. Container Security

Container Security ใช้รูปแบบระบบปฏิบัติการที่ใช้ร่วมกัน (OS) อาจทำให้แฮ็คเกอร์สามารถพบช่องโหว่ในระบบปฏิบัติการ และนำไปสู่การแฮ็ค Container ได้ทั้งหมด อย่างไรก็ตาม ไม่ได้หมายความว่าการใช้ Container จะไม่ปลอดภัย เพราะ Container จะอยู่ในสภาวะแวดล้อมที่ไม่ปลอดภัยโดยนักพัฒนาซอฟ์ทแวร์เอง ซึ่งไม่มีทีมรักษาความปลอดภัยเข้ามามีส่วนร่วม และให้คำแนะนำด้านความปลอดภัยบนระบบเครือข่ายแบบดั้งเดิม และโซลูชันการรักษาความปลอดภัยจะไม่สามารถใช้ กับ Container ได้ เพราะโซลูชันรักษาความปลอดภัยสำหรับ Container จะช่วยปกป้องการนำ Container มาใช้ตั้งแต่เริ่มสร้าง จนถึงการนำไปใช้งานจริงเท่านั้น และโซลูชันการรักษาความปลอดภัยสำหรับ Container ส่วนใหญ่จะให้ Preproduction Scanning และ runtime monitoring and protection

อ้างอิง : https://www.gartner.com/newsroom/id/3744917